詮力科技開發的 Windows NAS NE-201 已上市開賣,內建搭載Windows 10 IOT作業系統!

本篇文章將介紹,活用Windows 10內建的防火牆,讓您的NAS更安全。

由於NAS是使用網路來做為資料存取的通道,但是為了避免遭受到來自於其他電腦的攻擊。

啟用Windows內建的防火牆是非常重要的一件事情。

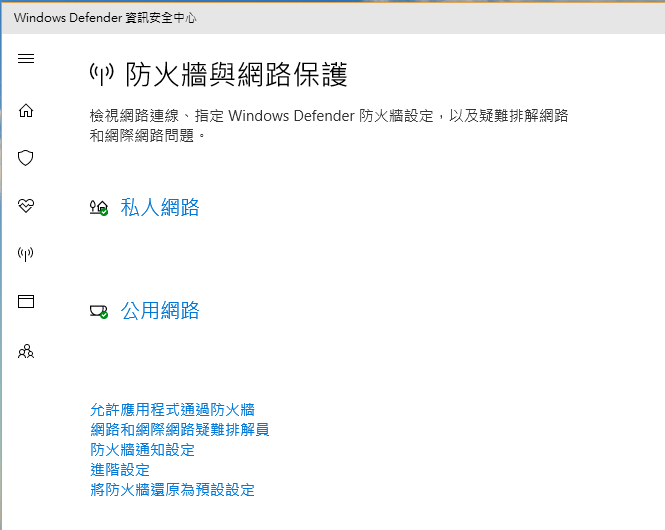

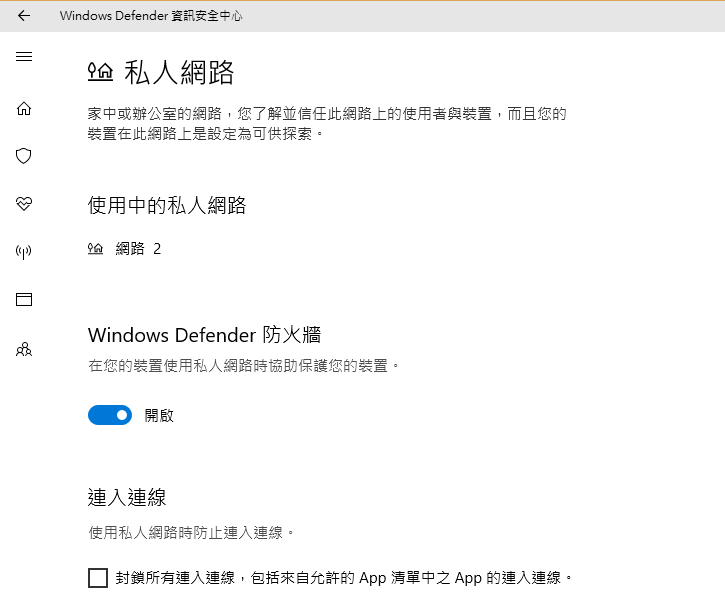

上面的圖片我們可以看到,Windows 10將網路連線分成兩個類別

私人網路、以及公用網路

雖然有些時候,為了短暫的連線測試,還是可以手動關閉Windows防火牆。測試完成後,最好還是選擇開啟。

接下來,我們直接進入重點

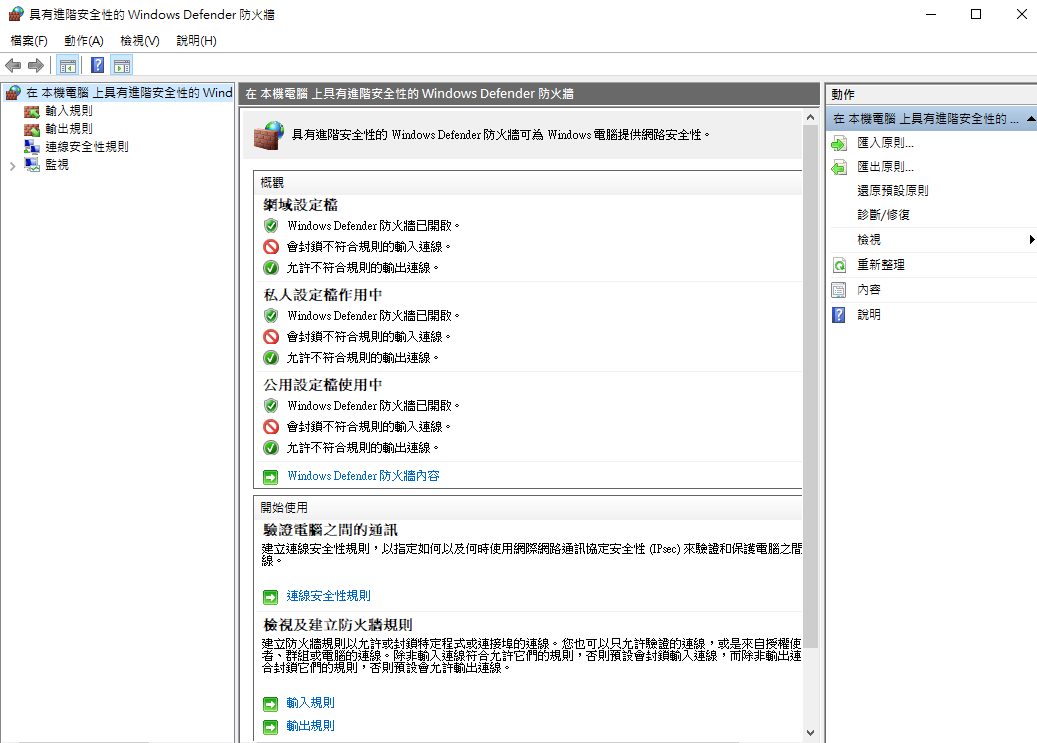

點選進階設定

可以看到左邊畫面的輸入規則,是代表當其他機器要連到NAS主機的時候,允許或是拒絕連線的設定。

輸出規則,則是NAS主機要將資料向其他機器傳送資料的時候,允許或是拒絕連線的設定。

範例一:

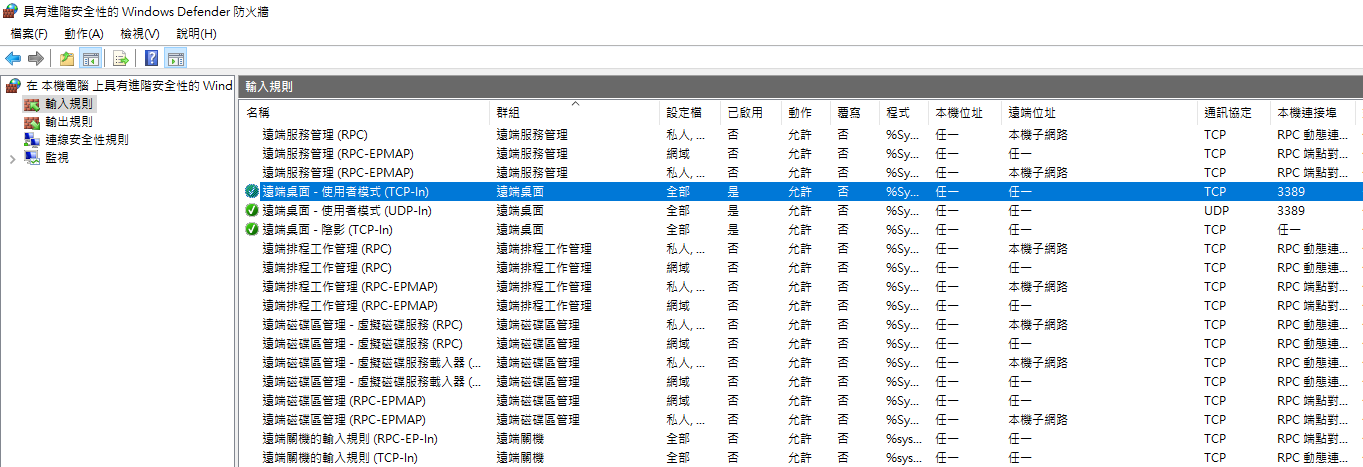

允許其他機器,透過遠端桌面服務,連線到NAS主機。首先我們要先了解,遠端桌面服務是使用TCP:3389通訊埠。

假設A電腦的IP位址是:192.168.0.1、NAS主機的IP是:192.168.0.100

因此遠端桌面的規則是,允許A電腦輸入至NAS主機 192.168.0.1遠端至192.168.0.100:3389

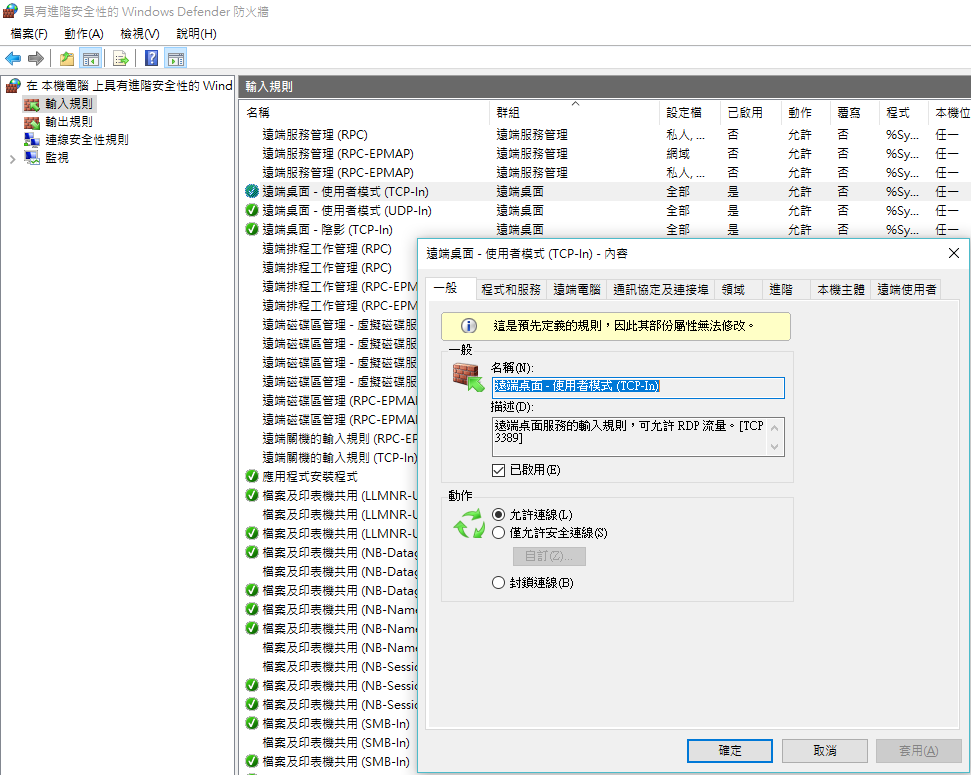

我們需要在防火牆的輸入規則,找到遠端桌面TCP,點兩下進入細項設定

我們要設定的情境是只允許A電腦可以遠端桌面NAS主機,其他IP的電腦拒絕。

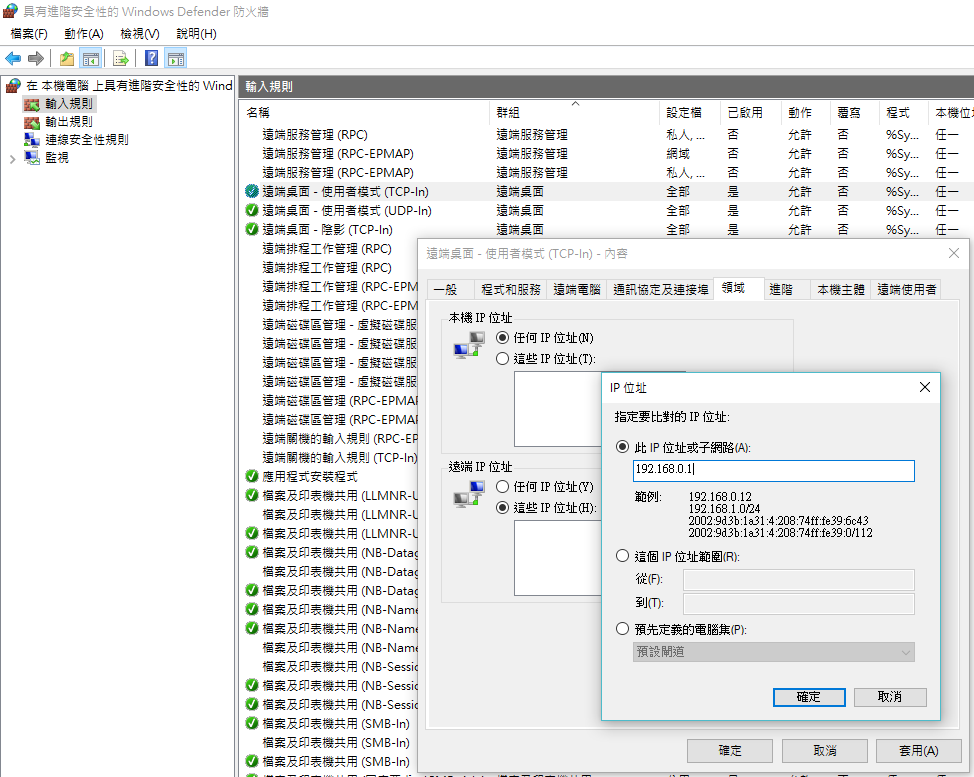

點選領域的頁籤,新增遠端IP的位址,輸入:192.168.0.1,按下確定

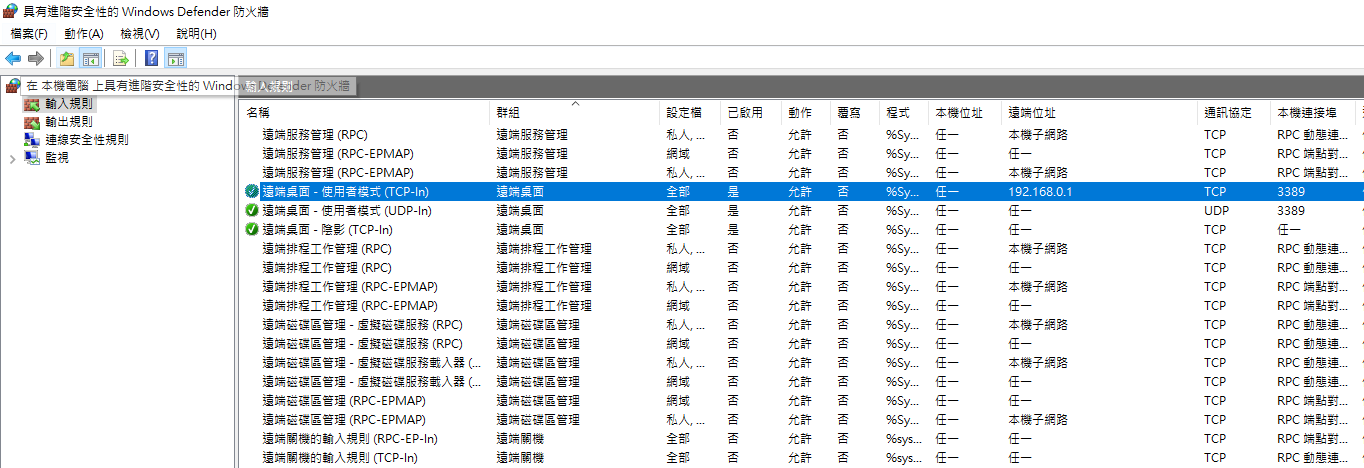

回到輸入規則,就會發現遠端桌面的遠端位址被加入A電腦的IP位址。如此設定後,只有192.168.0.1的IP,可以遠端連線至NAS主機192.168.0.100。如此一來,就可以避免開啟遠端桌面服務後,常常會被不明來源的IP位址嘗試登入。

範例二:

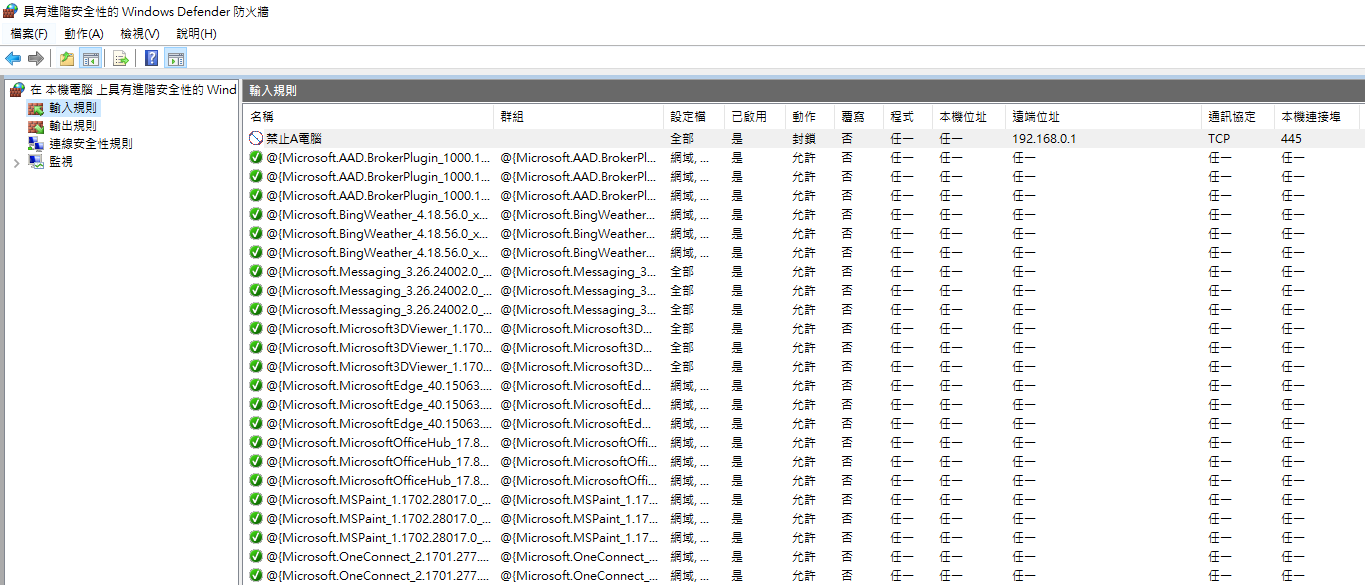

禁止A電腦192.168.0.1使用檔案共用連線至NAS主機。Windows檔案共用連線使用TCP:445埠。

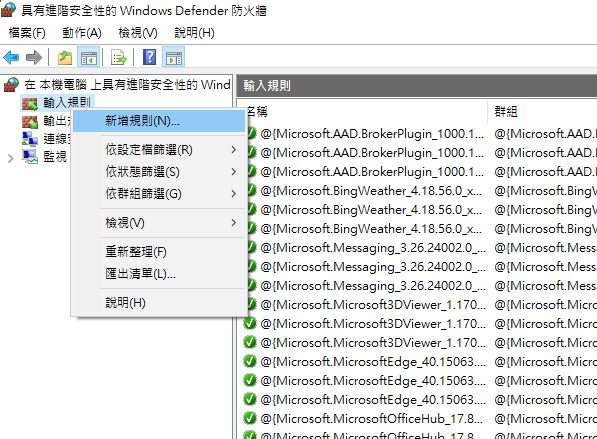

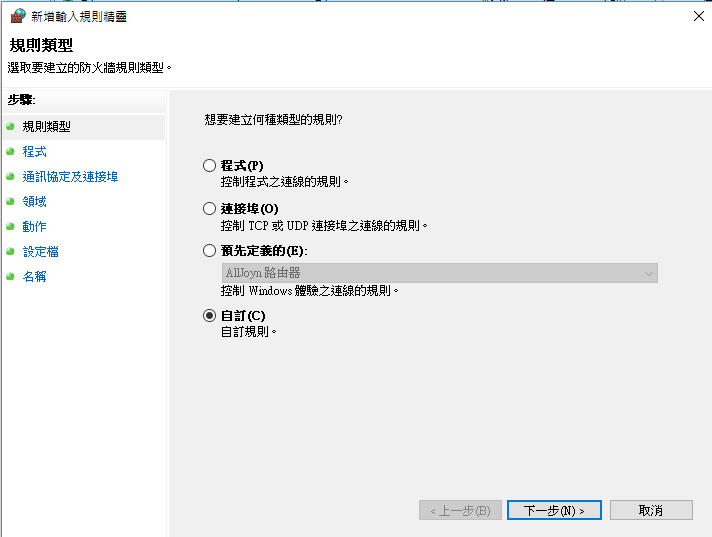

首先,在輸入規則點滑鼠右鍵,選擇新增規則

選擇自訂規則

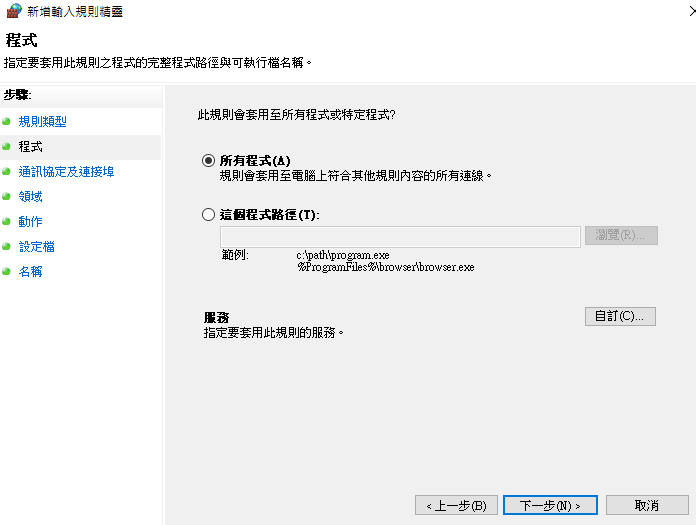

選擇所有程式,點選下一步

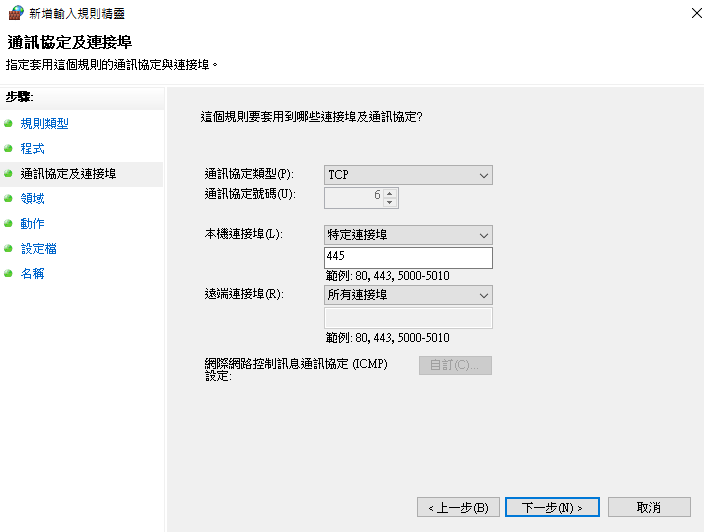

通訊協定類型:TCP、特定連接埠:445

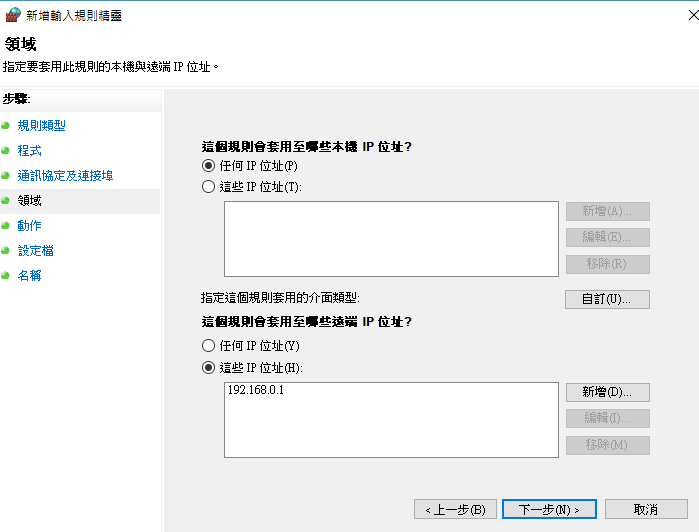

新增指定IP:192.168.0.1

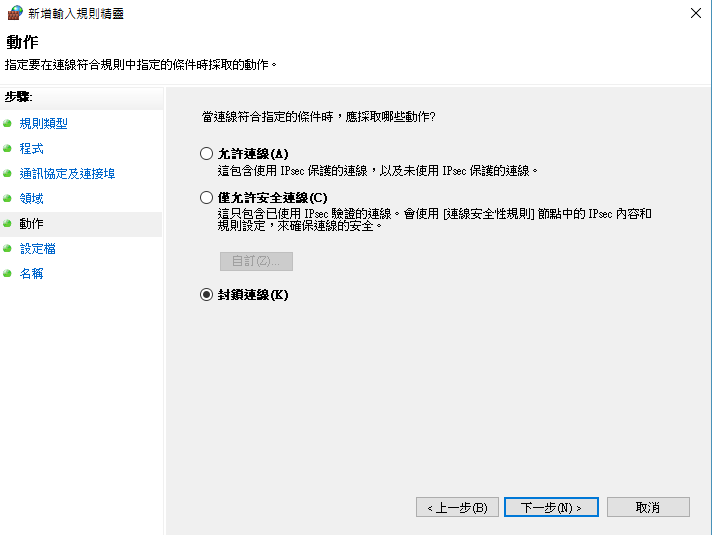

封鎖連線

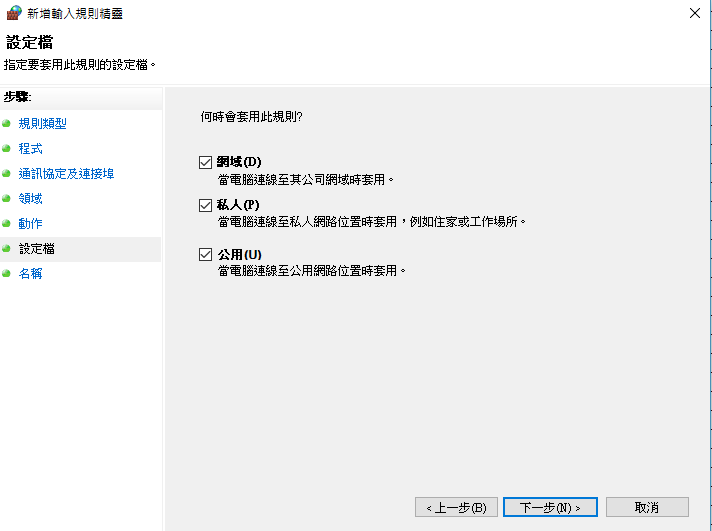

套用至所有類別

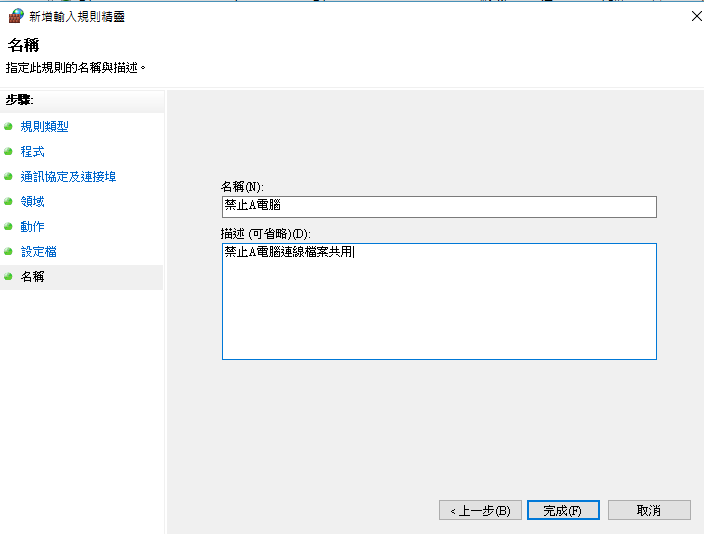

輸入好記的名稱與描述

可以看到,我們已成功新增一筆禁止A電腦連線NAS主機的檔案共用

以上兩個範例,都是利用Windows 10防火牆的規則,來增強NAS使用的安全性。避免遭受到來自網路的攻擊,同時也可以省下添購防火牆的預算。