2013年完成的專案中,其中有一項業務是接受客戶委託開發網域註冊系統的專案,並且代為建置 DNS Server。

協助客戶完成網域註冊系統的專案後,我們也開始思考將公司委託ISP業者代管的域名,改為自己建置 DNS Server,畢竟委外代管仍有一定的成本,而且每個域名只能增加20筆域名紀錄(不同的委外業者有不同的限制),於是試著自己來管理公司的 DNS Server,同時也提供本公司的客戶可以申請代管域名。雖然是一項小業務,收益也不能和軟體開發相比,但是其重要的程度,卻是首當其衝。

建置過程中,剛好遇到幾則與 DNS 有關的資安新聞。例如Google的公開 DNS 服務8.8.8.8遭受攻擊,以及去年的菲律賓國家 DNS Server被駭客攻擊,進而破解了網站的帳密資訊,被公布在網路上。

隨著接觸 DNS 系統越深入,同時也為了消除客戶的 DNS 安全的疑慮,設計了一系列防堵可能被攻擊的漏洞。只是 DNS 開放網際網路查詢域名,常見的攻擊仍然很難完全避免對UDP 53進行DDoS的阻斷攻擊。或是大量的垃圾域名查詢。

其實DDoS攻擊並不是最近才出現的攻擊手法,但過去的目標除了是癱瘓網路頻寬,在應用層的攻擊對象大多是網站伺服器,根據DDoS防護產品的廠商Prolexic的年度DDoS攻擊報告來看,DNS 攻擊的比例在去年第4季達到史上最顛峰,達到9.58%。在另一家DDoS防護產品廠商Arbor Networks的全球2013年度基礎架構安全報告中,也有類似的觀察,他們發現有10%的DDoS大量攻擊是來自UDP 53埠。僅次於最常被攻擊的HTTP網站服務所採用的80埠(29%)。

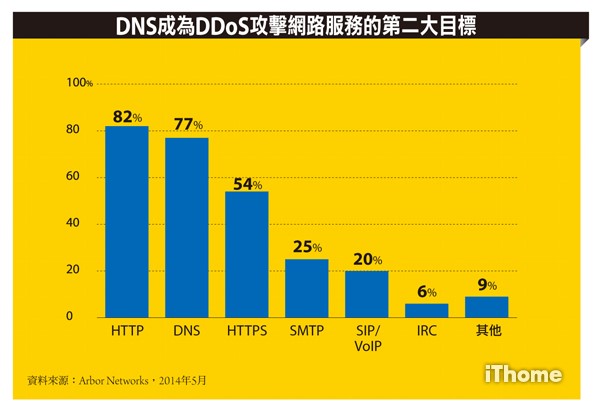

在過去兩年之間,將 DNS 作為攻擊目標的比例逐漸超越了SMTP,成為應用層DoS/DDoS攻擊的第二大面向,而在Arbor Networks對於應用層DDoS攻擊的統計分析中,也看到 DNS 以77%的高比例,贏過HTTPS(54%)成為第二大目標,而且僅次於HTTP(82%),至於SMTP只有25%,擠不上前三名。

類似的 DNS 網路服務受攻擊的事件層出不窮,發生頻率越來越密集,但出錯的原因千奇百怪,強化 DNS 自身安全性的需求也因此增長。常見的 DNS 攻擊手法請參考下圖:

知道 DNS 服務是不安全的,現在已經有很多線上網站,包括DNS-OARC、DNSstuff.com、Kaminsky都已經提供線上的 DNS 漏洞檢測工具,我們可以透過這些工具經常檢視並了解自己網路服務所使用的 DNS 伺服器是否有漏洞?或是透過作業系統發布的修補程式,盡快的修補漏洞,保護 DNS 伺服器。

除了透過線上檢測 DNS 漏洞,要完全杜絕此一漏洞,現在看來安裝DNSsec(DNS安全擴充)會是一個好方案,DNSsec是一個針對 DNS 傳送網域資料做金鑰加密的擴充通訊協定,在DNSsec的規範中,每個區域都有用來加密與解密數位簽章的私密金鑰與公開金鑰,用這樣的方式,沒有擁有金鑰的惡意攻擊者,即便用上述的攻擊手法,也無法成功的假冒主要 DNS 伺服器,這將能有效杜絕這種猜號的攻擊模式。

DNSsec也許解決了假冒 DNS 的問題,但是並無法完全解決所有的安全問題,我們仍舊必須對於系統本身勤加保護,包括漏洞修補、權限控管、駭客攻擊入侵防禦等才是最佳的保護機制。

資料參考:iThome